Программа Для Взлома Зашифрованного Файла

- Программа Для Взлома Зашифрованных Файлов

- Программа Для Рисования

- Программа Для Фотошопа

- Программа Для Обновления Драйверов

- Программа Для Перезагрузки Удаленного Компьютера

Скачать программу для взлома Wi FI для мобильного и ПК Пожалуй, сложно не согласиться с утверждением о том, что интернет – это самое значимое и удивительное изобретение человечества. Это резкий скачок вперед, который предопределил дальнейшее развитие всего общественного строя. Интернет помогает людям преодолевать огромные расстояния, узнавать что-то новое, без него мы чувствуем себя крайне дискомфортно. С момента изобретения всемирной глобальной сети технологии подключения к ней также претерпевали значительные изменения.

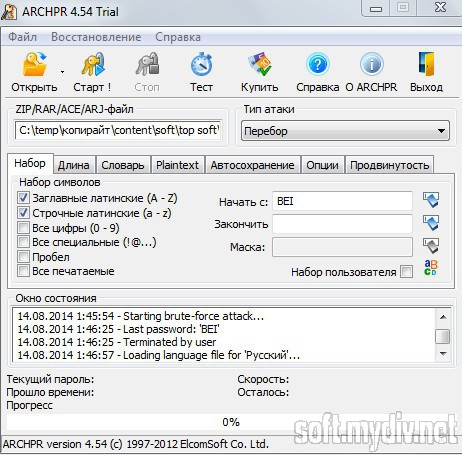

Большинство программ для взлома игр работают при. Редактирования и взлома apk файлов. FAQ по взлому паролей и прикладным системам шифрования. Авторы программ и владелец сайта не несут никакой ответственности за такое незаконное их применение. Обычно архиваторы зашифровывают уже сжатый файл (а не сжимают зашифрованный) и сохраняют его контрольную сумму.

Беспроводной интернет WiFi пользуется сегодня огромной популярностью по вполне понятным причинам. Во-первых, это удобно. Не нужно возиться с бесчисленными проводами, чтобы выйти в интернет или провести локальную сеть. Во-вторых, все устройства, которые находятся в радиусе действия источника сигнала, могут беспрепятственно получить доступ к сети из любой точки квартиры. Это обеспечивает оперативность в получении необходимой информации и возможность всегда быть на связи.

Поскольку роутер, или источник сигнала, распространяет его на достаточно большое расстояние (приблизительно 100 метров), то к нему могут подключиться и другие пользователи, чьи устройства ловят WiFi. Для того чтобы этого не происходило, существуют специальные системы защиты, однако для профессиональных хакеров нет ничего невозможного. Именно они создали уникальную программу, и теперь каждый может скачать программу взлома вай фай и пользоваться ею абсолютно бесплатно. Для начала загрузки WiCrack введите цифры, изображенные на картинке и нажмите скачать.

Глобальная информационная сеть является основным источником распространения любого рода вредоносных программ. Зловредное ПО может попасть на компьютер при следующих действиях пользователя:. При посещении сайта, содержащего зловредный код. Примером могут являться drive-by атаки.

Drive-by атака осуществляется в два этапа. Сначала пользователя заманивают с помощью спам-объявлений, распространяемых по электронной почте или размещаемых на доске объявлений в Сети, на сайт, содержащий код, который перенаправляет запрос на сторонний сервер, на котором хранится эксплойт.

При drive-by атаках злоумышленники используют наборы эксплойтов, которые могут быть нацелены на уязвимости веб-браузера, его плагины, уязвимости элементов управления ActiveX или бреши в защите стороннего ПО. Сервер, на котором размещены наборы эксплойтов, может использовать данные из заголовка HTTP-запроса браузера посетителя для определения версии браузера, а также операционной системы. Как только операционная система жертвы определена, начинает действовать/активируется соответствующий эксплойт из набора.

В случае успешной атаки на компьютере незаметно для пользователя устанавливается троянская программа, что предоставляет злоумышленникам полный контроль над зараженным компьютером. Впоследствии они получают доступ к конфиденциальным данным на таком компьютере и возможность осуществлять с него DoS-атаки. Лекции по пожарно-техническому минимуму скачать.

Программа Для Взлома Зашифрованных Файлов

Раньше злоумышленники создавали вредоносные сайты, однако в последнее время хакеры стали заражать законопослушные веб-ресурсы, размещая на них скриптовые эксплойты или код для переадресации запросов, что делает атаки через браузер еще опаснее. При скачивании с сайтов зловредного ПО, маскирующегося под кейгены, крэки, патчи и т.д. При скачивании через peer-to-peer сеть (например, торренты). Почтовые сообщения, поступающие в почтовый ящик пользователя и хранящиеся в почтовых базах, могут содержать в себе вирусы.

Вредоносные программы могут находиться как во вложении письма, так и в его теле. При открытии письма, при сохранении на диск вложенного в письмо файла вы можете заразить данные на вашем компьютере. Также почтовая корреспонденция может стать источником еще двух угроз: спама и фишинга. Если спам влечет за собой в основном потерю времени, то целью фишинг-писем является ваша конфиденциальная информация (например, номер кредитной карты). Чтобы знать, какого рода опасности могут угрожать вашим данным, полезно узнать, какие бывают вредоносные программы и как они работают.

Программа Для Рисования

В целом вредоносные программы можно разделить на следующие классы: Вирусы (Viruses): программы, которые заражают другие программы – добавляют в них свой код, чтобы получить управление при запуске зараженных файлов. Это простое определение дает возможность выявить основное действие, выполняемое вирусом – заражение. Скорость распространения вирусов несколько ниже, чем у червей.

Черви (Worms): данная категория вредоносных программ для распространения использует сетевые ресурсы. Название этого класса было дано исходя из способности червей 'переползать' с компьютера на компьютер, используя сети, электронную почту и другие информационные каналы. Также благодаря этому черви обладают исключительно высокой скоростью распространения. Черви проникают на компьютер, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Помимо сетевых адресов часто используются данные адресной книги почтовых клиентов.

Представители этого класса вредоносных программ иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти). Троянские программы (Trojans): программы, которые выполняют на поражаемых компьютерах несанкционированные пользователем действия, т.е.

В зависимости от каких-либо условий уничтожают информацию на дисках, приводят систему к 'зависанию', воруют конфиденциальную информацию и т.д. Данный класс вредоносных программ не является вирусом в традиционном понимании этого термина (т.е. Не заражает другие программы или данные); троянские программы не способны самостоятельно проникать на компьютеры и распространяются злоумышленниками под видом 'полезного' программного обеспечения. При этом вред, наносимый ими, может во много раз превышать потери от традиционной вирусной атаки.

Программа Для Фотошопа

Программы-шпионы: программное обеспечение, позволяющее собирать сведения об отдельно взятом пользователе или организации без их ведома. О наличии программ-шпионов на своем компьютере вы можете и не догадываться. Как правило, целью программ-шпионов является:. отслеживание действий пользователя на компьютере;. сбор информации о содержании жесткого диска; в этом случает чаще всего речь идет о сканировании некоторых каталогов и системного реестра с целью составления списка программного обеспечения, установленного на компьютере;. сбор информации о качестве связи, способе подключения, скорости модема и т.д. Однако данные программы не ограничиваются только сбором информации, они представляют реальную угрозу безопасности.

Как минимум две из известных программ – Gator и eZula – позволяют злоумышленнику не просто собирать информацию, но и контролировать чужой компьютер. Другим примером программ-шпионов являются программы, встраивающиеся в установленный на компьютере браузер и перенаправляющие трафик.

Наверняка вы встречались с подобными программами, если при запросе одного адреса веб-сайта открывался совсем другой. Одной из разновидностей программ-шпионов являются фишинг-рассылки. Фишинг (Phishing) – почтовая рассылка, целью которой является получение от пользователя конфиденциальной информации, как правило, финансового характера. Такие письма составляются таким образом, чтобы максимально походить на информационные письма от банковских структур, компаний известных брендов. Письма содержат ссылку на заведомо ложный сайт, где пользователю предлагается ввести, например, номер своей кредитной карты и другую конфиденциальную информацию.

Программы-рекламы (Adware): программный код, без ведома пользователя включенный в программное обеспечение с целью демонстрации рекламных объявлений. Как правило, программы-рекламы встроены в программное обеспечение, распространяющееся бесплатно. Реклама располагается в рабочем интерфейсе.

Зачастую данные программы также собирают и переправляют своему разработчику персональную информацию о пользователе. Потенциально опасные приложения (Riskware): программное обеспечение, не являющееся вирусом, но содержащее в себе потенциальную угрозу. При некоторых условиях наличие таких программ на компьютере подвергает ваши данные риску. К таким программам относятся утилиты удаленного администрирования, программы автоматического дозвона на платные ресурсы интернета с использованием Dial Up-соединения и другие. Программы-шутки (Jokes): программное обеспечение, не причиняющее компьютеру какого-либо прямого вреда, но выводящее сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях.

Такие программы часто предупреждают пользователя о несуществующей опасности, например, выводят сообщения о форматировании диска (хотя никакого форматирования на самом деле не происходит), обнаруживают вирусы в незараженных файлах и т.д. Программы-маскировщики (Rootkit): это утилиты, используемые для сокрытия вредоносной активности.

Они маскируют вредоносные программы, чтобы избежать их обнаружения антивирусными программами. Rootkit'ы также могут модифицировать операционную систему на компьютере и заменять основные ее функции, чтобы скрыть свое собственное присутствие и действия, которые предпринимает злоумышленник на зараженном компьютере. Прочие опасные программы: разнообразные программы, которые разработаны для создания других вредоносных программ, организации DoS-атак на удаленные сервера, взлома других компьютеров и т. К таким программам относятся хакерские утилиты (Hack Tools), конструкторы вирусов и т.д. Спам (Spam): анонимная, массовая почтовая корреспонденция нежелательного характера.

Так, спамом являются рассылки политического и агитационного характера, письма, призывающие помочь кому-нибудь. Отдельную категорию спама составляют письма с предложениями обналичить большую сумму денег или вовлекающие в финансовые пирамиды, а также письма, направленные на кражу паролей и номеров кредитных карт, письма с просьбой переслать знакомым (например, письма счастья) и т. Спам существенно повышает нагрузку на почтовые сервера и повышает риск потери информации, важной для пользователя.

Если вы подозреваете, что ваш компьютер заражен вирусами, то рекомендуем вам:. Установить, обновить базы и запустить полную проверку компьютера. Воспользоваться бесплатной утилитой.

Если вы видите, что на компьютере:. появляются непредусмотренные сообщения, изображения и звуковые сигналы;. без вашего участия на запускаются программы;.

появляются предупреждения о попытке какой-то программы выйти в интернет, хотя вы ничего не делали для этого, то, скорее всего, он поражен вирусом. Вы заразились через почту, если:. друзья или знакомые говорят вам о сообщениях от вас, которые вы не отправляли;. в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка. А также есть косвенные признаки заражения компьютера:. частые зависания и сбои в работе компьютера;. медленная работа компьютера при запуске программ;.

невозможность загрузки операционной системы;. исчезновение файлов и каталогов или искажение их содержимого;. частое обращение к жесткому диску (часто мигает лампочка на системном блоке);. браузер 'зависает' или ведет себя неожиданным образом (например, окно программы невозможно закрыть).

Большинство косвенных симптомов вызвано сбоем в аппаратном или программном обеспечении. Несмотря на то, что подобные симптомы с малой вероятностью свидетельствуют о заражении, при их появлении рекомендуем вам:. Установить, обновить базы и запустить полную проверку компьютера.

Воспользоваться бесплатной утилитой. Вредоносная программа Trojan-Ransom.Win32.Rector используется мошенниками для несанкционированной модификации данных на компьютере-жертве таким образом, чтобы сделать невозможным работу с ними, либо блокировать нормальную работу компьютера.

После того, как данные заблокированы, пользователю выдвигается требование выкупа. Озвученную в требовании сумму жертва должна передать злоумышленнику, после чего злоумышленник обещает выслать программу для восстановления данных или восстановления работоспособности компьютера. Для расшифровки файлов, зашифрованных вредоносной программой Trojan-Ransom.Win32.Rector, специалисты Лаборатории Касперского разработали утилиту RectorDecryptor. Чтобы расшифровать файлы, выполните следующие действия:. Скачайте файл. Информацию о том, как скачать файл, вы можете найти на следующих страницах. для пользователей ОС.

для пользователей ОС. для пользователей ОС. Запустите файл RectorDecryptor.exe на зараженном компьютере.

В окне Kaspersky RectorDecryptor нажмите на кнопку Начать проверку. Будет произведен поиск и расшифровка зашифрованных файлов. Для удаления копии зашифрованных файлов с расширениями.vscrypt,.infected,.bloc,.korrektor, и.т.п.

После успешной расшифровки выберите Удалять зашифрованные файлы после успешной расшифровки. По умолчанию утилита выводит отчет работы в корень системного диска (диска, на котором установлена ОС, как правило, это диск С: ). Имя отчета имеет следующий вид: ИмяУтилиты.ВерсияДатаВремяlog.txt Например, C: RectorDecryptor.2.3.7.015.31.43log.txt. Вредоносная программа Trojan-Ransom.Win32.Rector используется мошенниками для несанкционированной модификации данных на компьютере-жертве таким образом, чтобы сделать невозможным работу с ними, либо блокировать нормальную работу компьютера.

После того, как данные заблокированы, пользователю выдвигается требование выкупа. Озвученную в требовании сумму жертва должна передать злоумышленнику, после чего злоумышленник обещает выслать программу для восстановления данных или восстановления работоспособности компьютера.

Для расшифровки файлов, зашифрованных вредоносной программой Trojan-Ransom.Win32.Rector, специалисты Лаборатории Касперского разработали утилиту RectorDecryptor. Чтобы расшифровать файлы, выполните следующие действия:. Скачайте файл. Информацию о том, как скачать файл, вы можете найти на следующих страницах.

для пользователей ОС. для пользователей ОС. для пользователей ОС. Запустите файл RectorDecryptor.exe на зараженном компьютере. В окне Kaspersky RectorDecryptor нажмите на кнопку Начать проверку.

Программа Для Обновления Драйверов

Будет произведен поиск и расшифровка зашифрованных файлов. Для удаления копии зашифрованных файлов с расширениями.vscrypt,.infected,.bloc,.korrektor, и.т.п.

Программа Для Перезагрузки Удаленного Компьютера

После успешной расшифровки выберите Удалять зашифрованные файлы после успешной расшифровки. По умолчанию утилита выводит отчет работы в корень системного диска (диска, на котором установлена ОС, как правило, это диск С: ). Имя отчета имеет следующий вид: ИмяУтилиты.ВерсияДатаВремяlog.txt Например, C: RectorDecryptor.2.3.7.015.31.43log.txt.